这段时间想着来分析几个木马程序练练手,这篇博客就来记录一下整个恶意代码的分析过程,有个大致了解,同时也想看看木马如何获取到目标主机的权限,对攻击手法有一个大致的了解。

对程序本身特征进行检查

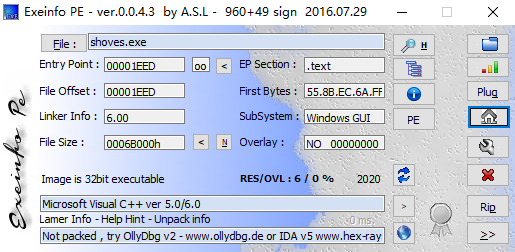

查壳

程序为32位程序,没有加壳

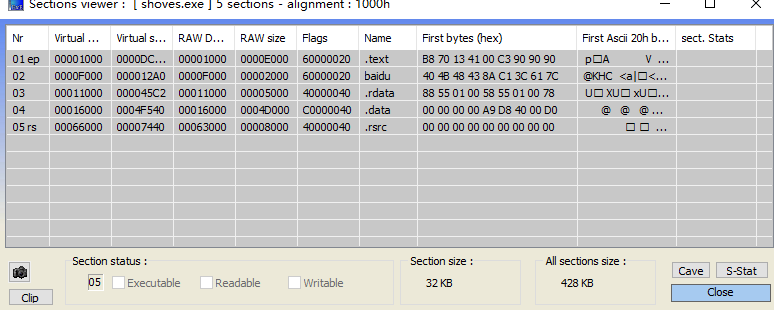

查看PE文件节表信息

可以看到节表中有一个叫”baidu”的段,正常程序中不会有这个段

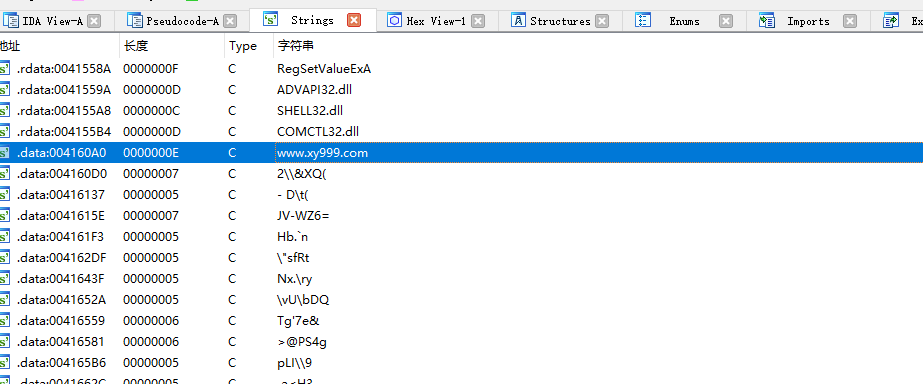

查看文件存在的字符串

存在一个网址,猜测可能有网络操作

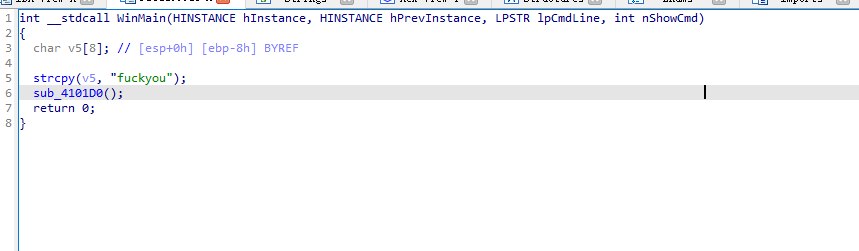

查看恶意程序进行分析

源程序shoves.exe的函数

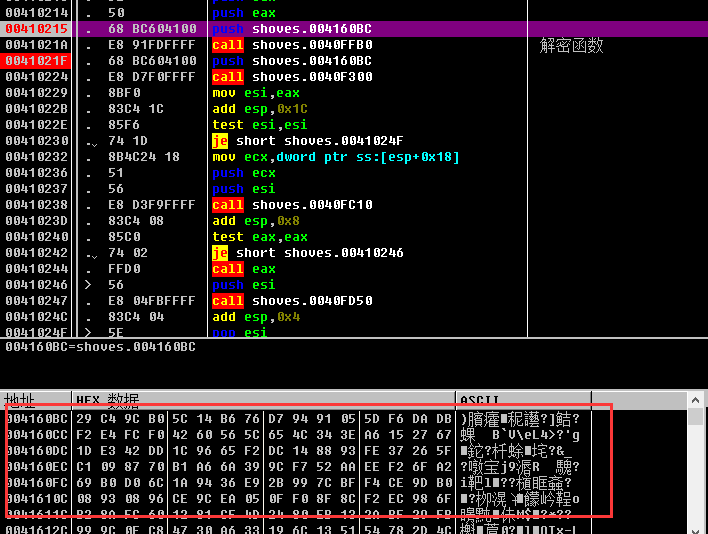

静态分析没有得到结果,尝试在OD中动态分析

在0x41021A地址处存在一个解密函数,将0x4106bc处的内容动态解密

解密前:

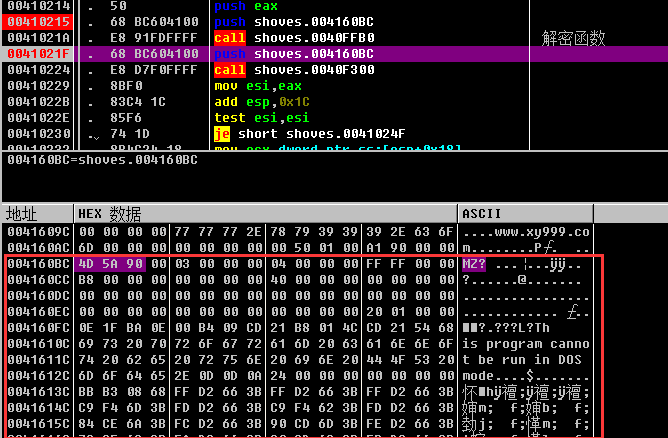

解密后:

可以看到Dos头已经出现了,说明这是另外的一个PE文件,dump出来后发现是一个dll文件

接着分析Dll文件

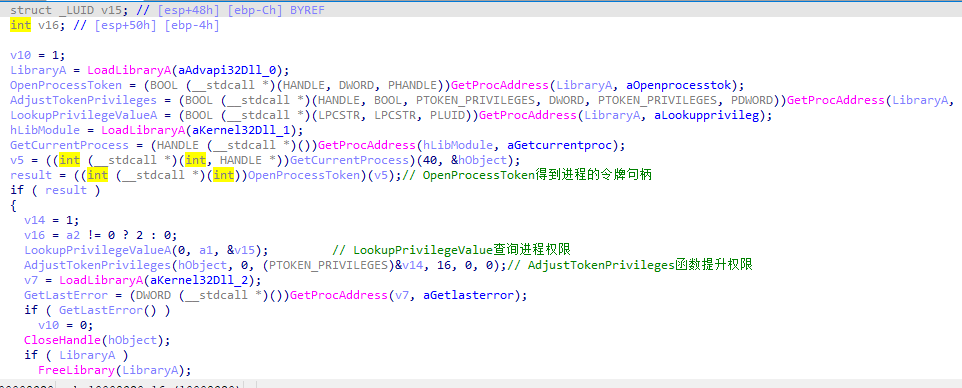

为进程提权

通过OpenProcessToken得到进程的令牌句柄,使用LookupPrivilegeValue查询进程权限,最后用AdjustTokenPrivileges函数提升权限

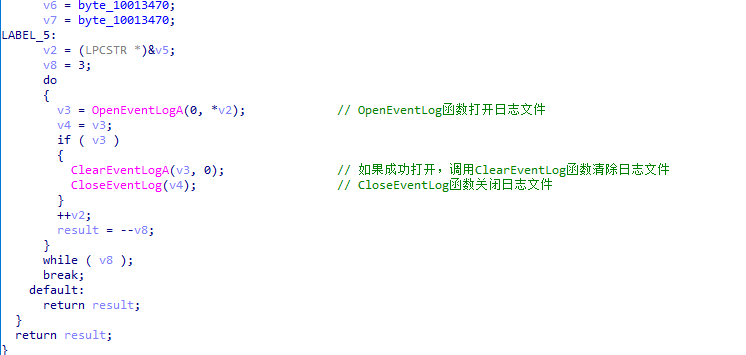

删除日志

通过OpenEventLog函数打开日志文件,如果成功打开,调用ClearEventLog函数清除日志文件,最后调用CloseEventLog函数关闭日志文件

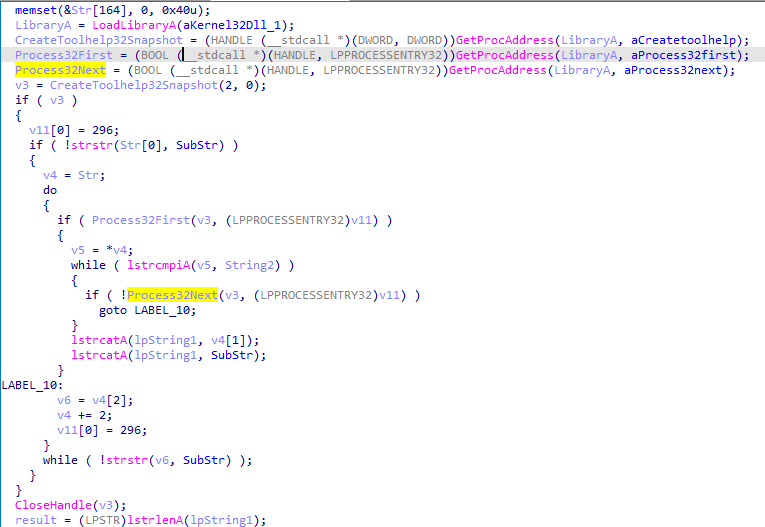

关闭杀软

查询系统镜像,获得所有进程信息,并查找杀软

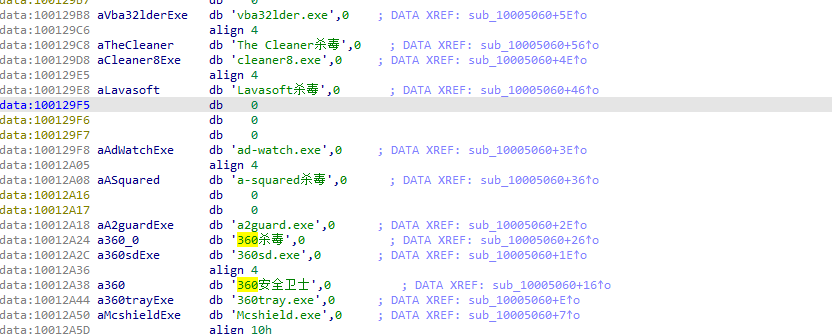

杀软字典